Tugas Pendahuluan - Network Scanner dan Probing

A. TUJUAN PEMBELAJARAN

1.

Melakukan instalasi nmap

2.

Mengenalkan tentang penggunaan aplikasi

nmap untuk melakukan scanning dan probing pada host

3.

Mengenalkan tentang penggunaan aplikasi

nmap untuk melakukan scanning dan probing pada sebuah jaringan

B. DASAR TEORI

Pada

pemrograman berbasis socket, server adalah host yang menyediakan sebuah layanan

(service) dan client adalah host yang mengakses atau menggunakan layanan tersebut.

Soket sendiri adalah gabungan dari alamat IP dan nomor port, salah satu contohnya

adalah layanan mail di kampus menggunakan socket 202.9.85.49:25. Alamat IP dari

layanan adalah 202.9.85.49 dengan nomor port 25 (layanan berbasis protocol SMTP).

Atau dengan kata lain host dengan IP 202.9.85.3 membuka port nomor 25 untuk

menyediakan layanan SMTP. Pada praktikum kali ini kita melakukan pemindaian

terhadap port-port (port-scanning) yang terbuka pada suatu host. Layanan

jaringan dapat diserang dalam berbagai cara. Aplikasi layanan sendiri mungkin mempunyai

beberapa kelemahan seperti kesalahan pemrograman, penggunaan autentikasi / password

yang lemah, sensitive data tidak terenkripsi atau mengijinkan koneksi dari

berbagai alamat IP dan lain sebagainya. Kelemahan-kelemahan tersebut memungkinkan

host yang menyediakan layanan tersebut rentan terhadap serangan. Oleh karena

itu sebaiknya host hanya menyediakan layanan yang diperlukan saja, atau dengan

kata lain meminimalkan port yang terbuka.

Pemindaian

Port sebagai langkah awal untuk meretas layanan jaringan

Port

Scanner merupakan program yang didesain untuk menemukan layanan (service) apa

saja yang dijalankan pada host jaringan. Untuk mendapatkan akses ke host, penyerang

harus mengetahui titik-titik kelemahan yang ada. Sebagai contoh, apabila penyerang

sudah mengetahui bahwa host menjalankan proses SMTP server, ia dapat menggunakan

kelemahan-kelemahan yang ada pada SMTP server untuk mendapatkan akses. Dari

bagian ini kita dapat mengambil kesimpulan bahwa layanan yang tidak benar-benar

diperlukan sebaiknya dihilangkan untuk memperkecil resiko keamanan yang mungkin

terjadi.

Pemindaian

dengan menggunakan aplikasi Nmap

Nmap

(“Network Mapper”) adalah sebuah tool open source untuk eksplorasi dan audit keamanan

jaringan. Nmap menggunakan paket IP raw untuk mendeteksi host yang terhubung

dengan jaringan dilengkapi dengan layanan (nama aplikasi dan versi) yang diberikan,

sistem operasi (dan versi), apa jenis firewall/filter paket yang digunakan, dan

sejumlah karakteristik lainnya. Output Nmap adalah sebuah daftar target host

yang diperiksa dan informasi tambahan sesuai dengan opsi yang digunakan.

Berikut adalah beberapa informasi tambahan yang menarik untuk ditelaah :

1.

nomor port

2.

nama layanan

3.

status port : terbuka (open), difilter

(filtered), tertutup (closed), atau tidak difilter (unfiltered).

4.

nama reverse DNS

5.

prakiraan sistem operasi

6.

jenis device, dan

7.

alamat MAC.

Tipe-tipe

pemindaian dengan menggunakan Nmap connect scan (-sT)

Jenis

scan ini konek ke port sasaran dan menyelesaikan three-way handshake (SYN, SYN/ACK,

dan ACK). Scan jenis ini mudah terdeteksi oleh sistem sasaran.

-sS

(TCP SYN scan)

Paling

populer dan merupakan scan default nmap. SYN scan juga sukar terdeteksi, karena

tidak menggunakan 3 way handshake secara lengkap, yang disebut sebagai teknik

half open scanning. SYN scan juga efektif karena dapat membedakan 3 state port,

yaitu open, filterd ataupun close. Teknik ini dikenal sebagai half-opening

scanning karena suatu koneksi penuh TCP tidak sampai terbentuk. Sebaliknya,

suatu paket SYN dikirimkan ke port sasaran. Bila SYN/ACK diterima dari port

sasaran, kita dapat mengambil kesimpulan bahwa port itu berada dalam status

LISTENING. Suatu RST/ACT akan dikirim oleh mesin yang melakukan scanning

sehingga koneksi penuh tidak akan terbentuk. Teknik ini bersifat siluman dibandingkan

TCP connect penuh, dan tidak aka tercatat pada log sistem sasaran.

TCP

FIN scan (-sF)

Teknik

ini mengirim suatu paket FIN ke port sasaran. Berdasarkan RFC 793, sistem sasaran

akan mengirim balik suatu RST untuk setiap port yang tertutup. Teknik ini hanya

dapat dipakai pada stack TCP/IP berbasis UNIX.

TCP

Xmas Tree scan (-sX)

Teknik

ini mengirimkan suatu paket FIN, URG, dan PUSH ke port sasaran. Berdasarkan RFC

793, sistem sasaran akan mengembalikan suatu RST untuk semua port yang

tertutup.

TCP

Null scan (-sN)

Teknik

ini membuat off semua flag. Berdasarkan RFC 793, sistem sasaran akan mengirim

balik suatu RST untuk semua port yang tertutup.

TCP

ACK scan (-sA)

Teknik

ini digunakan untuk memetakan set aturan firewall. Dapat membantu menentukan

apakah firewall itu merupakan suatu simple packet filter yang membolehkan hanya

koneksi-koneksi tertentu (koneksi dengan bit set ACK) atau suatu firewall yang menjalankan

advance packet filtering.

TCP

Windows scan

Teknik

ini dapat mendeteksi port-port terbuka maupun terfilter/tidak terfilter pada sistem

sistem tertentu (sebagai contoh, AIX dan FreeBSD) sehubungan dengan anomali dari

ukuran windows TCP yang dilaporkan.

TCP

RPC scan

Teknik

ini spesifik hanya pada system UNIX dan digunakan untuk mendeteksi dan mengidentifikasi

port RPC (Remote Procedure Call) dan program serta normor versi

C.

MENGGUNAKAN

NMAP (options)

1.

–sL à

List Scan - simply list targets to scan

2.

–sP à

Ping Scan - go no further than determining if host is online

3.

–v à

Increase verbosity level (use twice or more for greater effect)

4.

–F à

Fast mode - Scan fewer ports than the default scan

5.

–sV à

Probe open ports to determine service/version info

6.

–sC à equivalent to --script=default

7.

–sS/sT/sA/sW/sM à TCP SYN/Connect()/ACK/Window/Maimon scansB. PERCOBAAN

Percobaan C.1. Network scan

Langkah

percobaan

1.

Jalankan nmap dengan menggunakan option : -sL .

a) Ada

berapa host yang sedang dalam keadaan beroperasi ?

Dari

output terlihat beberapa host antara lain pada IP 10.252.108.20,

10.252.108.17, 10.252.108.9, www.pens.ac.id, dan lecturer.pens.ac.id tidak di scan dan tidak ditemukan host yang dalam

keadaan beroperasi, ini artinya kita belum mendapatkan host yang terhubung

dengan jaringan.

2. Jalankan nmap dengna menggunakan option : -sP

a) Ada

berapa host yang sedang dalam keadaan beroperasi ?

Dari

output terlihat beberapa host antara lain pada IP 10.252.108.20, 10.252.108.17,

10.252.108.9, www.pens.ac.id, dan lecturer.pens.ac.id

mulai di scan dan didapatkan host yang sedang beroperasi ada 5 host,dengan

waktu scan 6.87 detik.

b) Adakah

perbedaan hasil dengan menggunakan option –sL ?

Sebutkan perbedaannya dan jelaskan maksud dari informasi tambahan yang

muncul !

Menurut

bantuan penggunaan nmap –sL digunakan untuk melakukan List Scan yaitu hanya

mendaftar target-target untuk di scan. Sedangkan –sP digunkan untuk Ping Scan

yaitu untuk menentukan bila terdapat host yang sedang online. Sehingga

perbedaan hasil antara percobaan option –sL dan option –Sp sudah dapat terlihat

pada hasil capture option –sL 10.252.108.20, 10.252.108.17, 10.252.108.9, www.pens.ac.id, dan lecturer.pens.ac.id tidak di scan dan belum

ditemukan host yang dalam keadaan beroperasi, sementara ketika dijalankan

option –Sp host 10.252.108.20, 10.252.108.17, 10.252.108.9, www.pens.ac.id, dan lecturer.pens.ac.id mulai discan dan

didapatkan 5 host yang dalam keadaan beroperasi.

5. Tambahkan option “-v” pada percobaan 2.

a) Amati

perbedaan hasil yang ada! Beri komentarmu!

Ketika

ditambahkan option -v maka scanning untuk host dengan IP 10.252.108.20 mencapai

0.00050s latency lebih lambat dari sebelumnya yaitu 0.00042s latency, IP

10.252.108.17 mencapai 0.00053s latency lebih lambat dari sebelumnya yaitu

0.00046s latency, IP 10.252.108.9 mencapai 0.00025s latency lebih cepat dari

sebelumnya yaitu 0.00041s latency, IP 202.9.85.27 mencapai 0.00030s latency

lebih cepat dari sebelumnya yaitu 0.00037s latency, IP 202.9.85.69 mencapai

0.00039s latency lebih cepat dari sebelumnya 0.00040s latency. Dan

didapatkanhost yang sedang beroperasi terdapat 5 host, dengan waktu scan lebih

cepat menjadi 6.85 detik.

Percobaan C.2. Hosts scan

Langkah

percobaan

1.

Lakukan pemindaian ke alamat host : scanmap.eepis-its.edu

dengan memakai teknik pemindaian

a) –F

Sesuai

dengan bantuan penggunaan dari nmap –F merupakan fungsi Fast mode yaitu dengan

men-Scan lebih sedikit port dari default Scannya. Sehingga teknik pemindaian

menggunakan –F menghasilkan proses penscan-nan yang lebih cepat.

a) -sV

Sementara

fungsi –sV menurut manual digunakan untuk memeriksa port yang terbuka untuk

menentukan service/version info. Seperti pada tampilan pemindaian menggunakan

–sV diatas tampak informasi tambahan berupa Version dari masing-masing Port,

terdapat 979 port yang tertutup dan terdapat pemberitahuan bahwa service

detection telah dilakukan. Lama waktu pemindaian menggunakan –sV ini adalah

selama 137.91 detik.

3. Catat dan bandingkan hasil dari kedua opsi diatas !

Beri komentarmu!

Dari hasil kedua opsi diatas didapatkan perbedaan

yang paling mendasar dari kedua opsi diatas adalah lama waktu pemindaian,

karena untuk opsi –F (fast mode port yang di scan lebih sedikit) sehingga

proses pemindaian dilakukan dengan cepat. Sedangkan pemindaian menggunakan opsi

–sV karena digunakan untuk memeriksa semua port yang terbuka sehingga akan

tampil beberapa informasi versinya namun membutuhkan waktu pemindaian yang

relative lebih lama dibandingkan dengan menggunaka opsi –F.

Percobaan C.3. Hosts scan dengan menggunakan

script yang telah disediakan oleh nmap

1.

Dengan menggunakan

manual dari nmap :

a. Di folder mana, scripts nmaps disimpan dalam

sistem

Direktori

tersimpannya nmap ada pada /usr/share/nmap/script.

b. Jelaskan penggunaan dari scripts (-sC) !

Seperti

hasil manual bantuan penggunaan nmap, fungsi –sC sama dengan --script==default

yang digunakan untuk menScan script.

Opsi -sC

hanya menjalankan nmap scan menggunakan default script saja atau setara dengan

parameter –script=default. Untuk menjalankan script lain dapat menggunakan

banyak parameter lain seperti:

–script <filename>|<category>|<directory>|<expression>[,…] untuk menjalankan script tertentu

–script-args <args> untuk memberikan argument pada script

tersebut

–script-args-file <filename> untuk memberikan argument pada file script

tertentu

–script-help <filename>|<category>|<directory>|<expression>|all[,…] untuk menjalankan help script tertentu

–script-trace parameter ini mirip dengan –packet-trace,

namun bekerja pada level aplikasi bukan pada packet by packet

–script-updatedb digunakan mengupdate database script

ditemukan di script / script.db yang digunakan oleh Nmap untuk menentukan

default scripts and categories yang tersedia

2. Lakukan pemindaian ke alamat yang telah diberikan dengan menggunakan opsi –sC.

Amati perbedaan hasil dari perintah yang dijalankan pada percobaan nomor 2.

Jelaskan minimal tiga percobaan yang kamu peroleh !

Dapat kita lihat fungsi –sC sama

dengan --script==default yang digunakan untuk menscan script. Dari hasil print

out diatas dalam penggunaan –sC juga akan menampilkan service dari port-port

yang sedang terbuka dan penjelasan script service dari setiap port. Serta akan

menampilkan host script dari computer tersebut. Dengan lama waktu pemindaian

17.89 detik. Berbeda dengan penggunaan fungsi –sV meskipun memiliki kemiripan

yaitu digunakan untuk memeriksa port yang terbuka tetapi dilakuakan penentuan

service/version info yang lebih ditekankan. Serta dilakukan pengaktifan service

detection. Yang mengakibatkan lama waktu pemindaian adalah selama 137.91 detik

lebih lama daripada menggunakan -sC. Untuk teknik pemindaian menggunakan –F

menghasilkan proses penscan-nan yang lebih cepat karena yang lebih ditekankan

adalah penScanan port yang lebih sedikit.

D. TUGAS

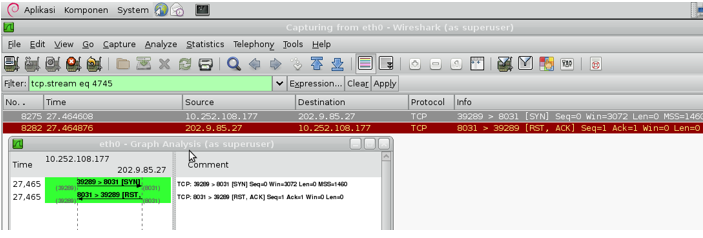

1. Jalankan nmap dengan menggunakan teknik TCP half

open atau dengan menggunakan opsi –sS. Amati paket anatara host anda dan hoist

target dengan menggunakan wireshark.

Apakah yang dimaksud dengan half-open dengan melihat hasil dari analisa

paket anda? Gambarkan diagram TCPnya.

è Hasil tampilan pemanggilan 10.252.108.20,

10.252.108.17, 10.252.108.9, www.pens.ac.id, dan lecturer.pens.ac.id

dengan –sS dalam wireshark menunjukkan IP dari 10.252.108.20,

10.252.108.17, 10.252.108.9, www.pens.ac.id, dan lecturer.pens.ac.id destination merupakan IP

10.252.108.177 dengan protocol TCP yang berada pada state [RST,ACK]. Setelah

dilakukan TCP filter agar dapat mengetahui state yang terjadi pada IP

202.9.85.27 dan 10.252.108.177 seperti gambar diatas.

Dapat dilihat [SYN] merupakan step

awal pembukaan paket yakni source dari 10.252.108.177 dengan melakukan

pemindaian –sS kepada destination 202.9.85.27 kemudian hanya berhenti di

[RST,ACK] tidak berakhir dengan penutupan yaitu [FIN] sehingga disebut dengan

half-open karena tidak sampai selesai.

Sehingga menghasilkan TCP graph

sebagai berikut ini:

2. Dengan menggunakan referensi dari

http://www.sans.org/reading_room/whitepapers/hackers/fundamentalscomputer-hacking_956, apa yang harus dilakukan oleh hacker untuk mengetahui informasi dari hosts

target yang akan diserang ?

è Mencari informasi korban atau foot printing dilakukan dengan

menentukan ruang lingkup pencarian informasi, enumerasi jaringan, mengintrogasi

DNS korban, melakukan pengintaian terhadap aktifitas jaringan korban.

3. Beri kesimpulan dari percobaan-percobaan yang

telah anda lakukan diatas !

Kesimpulan

:

è Pada

percobaan kali ini kita diajarkan untuk mencoba melakukan scanning dan probing

pada suatu host yaitu 10.252.108.20, 10.252.108.17, 10.252.108.9, www.pens.ac.id, dan lecturer.pens.ac.id. Scanning merupakan salah

satu langkah yang dasar dalam memetakan jaringan untuk menentukan apakah sistem

tersebut masih hidup (menyala). Merupakan step kedua yang dilakukan untuk

melakukan hacking pada suatu host atau jaringan. Tools yang dilakukan untuk melakukan

scanning kali ini adalah dengan nmap. Opsi-opsi dalam nmap yang dapat melakukan

pemindaian (scanning) dengan paling cepat dan paling lengkap contentnya telah

dipraktikan seperti hasil dan cara penggunaanya dapat dilihat dalam hasil

praktikum diatas

è Nmap adalah sebuah tool open source untuk eksplorasi dan

audit keamanan jaringan. Nmap menggunakan paket IP raw untuk mendeteksi host

yang terhubung dengan jaringan dilengkapi dengan layanan (nama aplikasi dan

versi) yang diberikan, sistem operasi (dan versi), apa jenis firewall/filter

paket yang digunakan, dan sejumlah karakteristik lainnya.

è

Output

Nmap adalah sebuah daftar target host yang diperiksa dan informasi tambahan

sesuai dengan opsi yang digunakan. Berikut adalah beberapa informasi tambahan

yang menarik untuk ditelaah :

Ø nomor port

Ø service

Ø status port : terbuka (open),

difilter (filtered), tertutup (closed), atau tidak difilter

Ø (Unfiltered).

Ø nama reverse DNS

Ø prakiraan sistem operasi

Ø jenis device, dan

Ø alamat MAC.

è

Terdapat

banyak parameter yang disediakan oleh nmap untuk melakukan footprinting yaitu

dengan pencarian informasi, enumerasi jaringan, mengintrogasi DNS korban,

melakukan pengintaian terhadap aktifitas jaringan korban.

DAFTAR PUSTAKA

URL http://nmap.org/book/nse-usage.html

No comments:

Post a Comment